Royal Ransomware es considerado el más novedoso grupo de ransomware que ha emergido con ataques multimillonarios. Es una variante de ransomware que apareció por primera vez en septiembre de 2022 y que ha afectado a varias organizaciones en Estados Unidos y otros países.

Según el FBI y la CISA, Royal Ransomware utiliza un programa de cifrado de archivos personalizado que le permite elegir un porcentaje específico de datos en un archivo para cifrarlo. Esta técnica le ayuda a evadir la detección, ya que puede reducir el porcentaje de cifrado para los archivos más grandes.

Royal Ransomware nació en 2022

Los actores detrás del Royal Ransomware suelen acceder a las redes de las víctimas mediante técnicas de phishing, explotación de vulnerabilidades o robo de credenciales. Una vez dentro, desactivan el software antivirus y exfiltran grandes cantidades de datos antes de desplegar el ransomware y cifrar los sistemas.

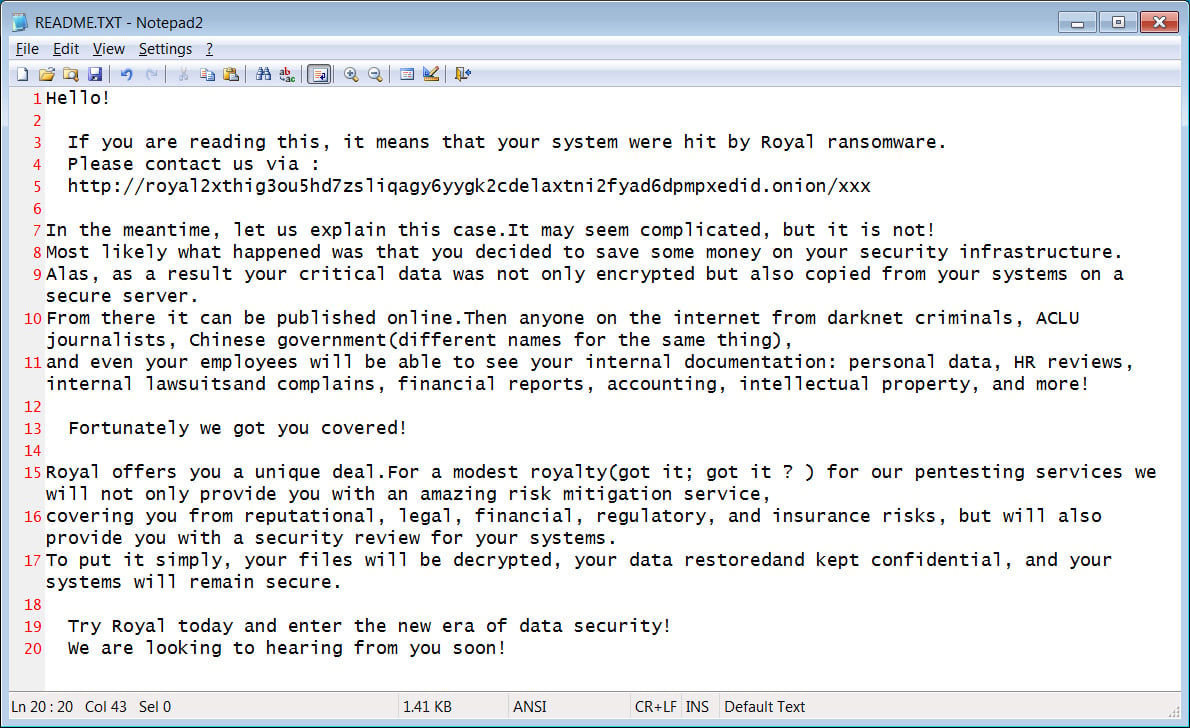

Royal Ransomware ha exigido rescates que van desde aproximadamente 1 millón hasta 11 millones de dólares estadounidenses en Bitcoin. En sus ataques observados, los actores de las amenazas no incluyen las cantidades ni las instrucciones de pago como parte de la nota de rescate inicial. En su lugar, la nota, que aparece después del cifrado, requiere que las víctimas interactúen directamente con el actor de la amenaza a través de una URL .onion (accesible a través del navegador Tor).

El Royal Ransomware ha atacado a numerosos sectores de infraestructura crítica, entre los que se incluyen (sin limitarse): fabricación, comunicaciones, salud y la salud pública (HPH), y educación.

En 2023, ha aumentado sus ataques

Son un grupo que se diferencia de la mayoría de los ataques de ransomware activos por no operar como Ransomware-as-a-Service, sino que es un grupo privado sin afiliados.

Vitali Kremez, CEO de AdvIntel, notificó a BleepingComputer que utilizaron los encriptadores de otras operaciones de ransomware cuando empezaron, como BlackCat. Poco después, la empresa de ciberdelincuencia comenzó a usar sus propios encriptadores, siendo el primero Zeon, que generaba notas de rescate muy similares a las de Conti.

Es un grupo que trabaja desde las sombras, sin usar un sitio de filtración de datos y manteniendo en silencio las noticias de sus ataques. Sin embargo, a medida que la banda se ha vuelto más activa, han aparecido víctimas y detalles de sus ataques.

Kremez dio detalles de cómo opera el grupo Royal:

- Utiliza ataques de phishing dirigidos con devolución de llamada, en los que se hacen pasar por proveedores de comida a domicilio y software en correos electrónicos que pretenden ser renovaciones de suscripción.

- Estos correos electrónicos de phishing contienen números de teléfono a los que la víctima puede contactar para cancelar la supuesta suscripción, pero, en realidad, se trata de un número de un servicio contratado por los actores de la amenaza.

- Cuando una víctima llama al número, los actores de la amenaza utilizan la ingeniería social para convencerla de que instale un software de acceso remoto, que utilizan para obtener el acceso inicial a la red corporativa.

Una víctima explicó que Royal Ransomware irrumpió en su red utilizando una vulnerabilidad en su aplicación web personalizada; una muestra de su astucia para acceder a una red.

- Una vez que obtienen acceso a una red, realizan las mismas actividades que suelen utilizar otras operaciones de ransomware operadas por humanos: despliegan Cobalt Strike para persistir, cosechan credenciales, se propagan lateralmente por el dominio de Windows, roban datos y finalmente cifran los dispositivos.

- Al cifrar los archivos, el encriptador Royal añadirá la extensión .royal al nombre de los archivos cifrados. Por ejemplo, test.jpg se cifraría y se renombraría a test.jpg.royal.

Otra víctima comentó a BleepingComputer que se dirigen a las máquinas virtuales cifrando directamente sus archivos de disco virtual (VMDK). Los actores de la amenaza imprimen, entonces, las notas de rescate en las impresoras de red o las crean en los dispositivos Windows cifrados. (Muy similar al ataque realizado a Dallas City)

Estas notas de rescate se llaman README.TXT y contienen un enlace a la página privada de negociación de la víctima en Tor en royal2xthig3ou5hd7zsliqagy6yygk2cdelaxtni2fyad6dpmpxedid.onion.

- En cuanto al sitio de negociación en Tor, no tiene nada de especial, sólo una pantalla de chat donde una víctima puede comunicarse con los operadores del Royal Ransomware.

Además de pedir el dinero de rescate, han descifrado algunos archivos para demostrar a las víctimas que su descifrador funciona.

Hasta ahora, ni siquiera BleepingComputer tiene referencias de pagos exitosos, así como tampoco se conoce de algún descifrador para esta familia de ransomware. También continúan las dudas, porque no parece que exista un sitio de filtración de datos bajo la marca Royal todavía.

Los ataques de Royal Ransomware son una amenaza activa muy preocupante, por lo que es necesario mantenerse actualizado en sitios como CyberWar Magazine, BleepingComputer, entre otros confiables para conocer diversas formas de ataque y soluciones. ¡Síganos para mantenerse al día con noticias de ciberseguridad!

Facebook: Eagle Tech Corp

Instagram: @eagletech_corp

Twitter: @eagletechcorp

LinkedIn: Eagle Tech

YouTube: Eagle Tech Corp