Akira Ransomware es un tipo de malware que cifra los archivos y exige un pago a cambio de la clave de descifrado. Se propaga a través de correos electrónicos de phishing, malvertising y vulnerabilidades de software. Una vez que infecta el sistema, cifra los archivos con una clave única, haciéndolos inaccesibles.

El nuevo ransomware Akira, poco a poco, se ha hecho una lista de víctimas al infiltrarse en redes corporativas de todo el mundo, cifra archivos y luego exige rescates de millones de dólares.

Apareció en marzo de 2023, y ellos mismos afirman haber realizado ataques a dieciséis empresas. Estas empresas pertenecen a diversos sectores, como educación, finanzas, bienes raíces, manufactura y consultoría.

Akira es el ransomware que nace en 2023

Durante el 2017 apareció un ransomware, también llamado Akira, pero este no tiene relación alguna con el actual. Akira Ransomware fue descubierto por MalwareHunterTeam, que compartió una muestra con BleepingComputer.

Cuando se ejecuta, Akira eliminará las copias de sombra de Windows en el dispositivo, ejecutando el siguiente comando de PowerShell:

powershell.exe -Command “Get-WmiObject Win32_Shadowcopy | Remove-WmiObject”.

Mientras cifra, omite los archivos que se encuentren en las carpetas Recycle Bin, System Volume Information, Boot, ProgramData y Windows. También evitará cifrar los archivos del sistema Windows con las extensiones .exe, .lnk, .dll, .msi y .sys.

Al cifrar los archivos, el ransomware cifra los archivos y añade la extensión .akira al nombre del archivo.

Akira Ransomware también usa la API de Windows Restart Manager para cerrar procesos o apagar servicios de Windows que puedan estar manteniendo un archivo abierto y evitar el cifrado.

Cada carpeta del ordenador contendrá una nota de rescate llamada akira_readme.txt que incluye información sobre lo que le ha pasado a los archivos de la víctima y enlaces al sitio de filtración de datos y al sitio de negociación de Akira.

“En cuanto a sus datos, si no llegamos a un acuerdo, intentaremos vender la información personal/secretos comerciales/bases de datos/códigos fuente – en general, todo lo que tenga un valor en el mercado negro – a varios actores de amenazas a la vez. Entonces todo esto se publicará en nuestro blog”, amenaza la nota de rescate de Akira.

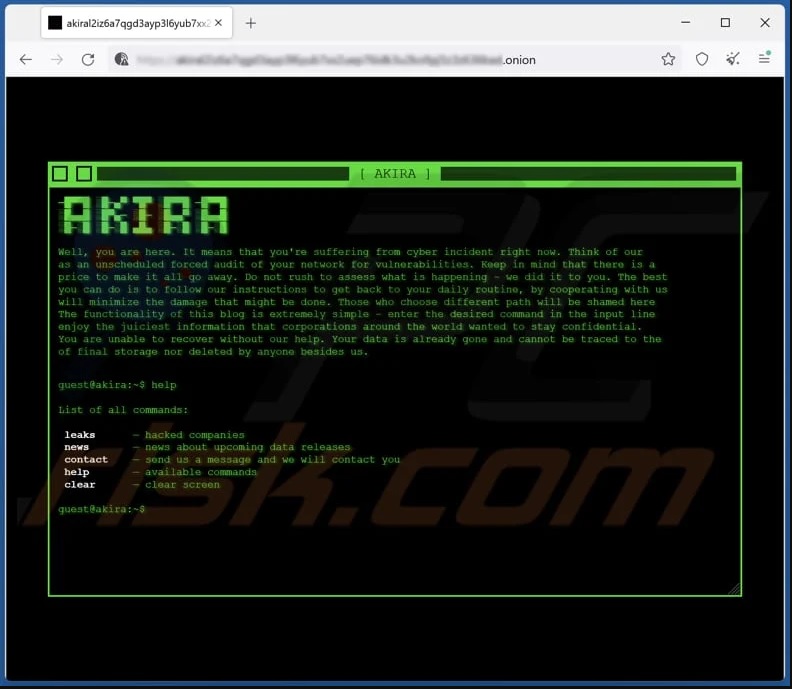

Cada víctima tiene una contraseña única de negociación que se introduce en el sitio Tor del actor de la amenaza. A diferencia de otras operaciones de ransomware, este sitio de negociación sólo incluye un sistema de chat que la víctima puede utilizar para negociar con la banda de ransomware.

Su lista de víctimas sólo sigue creciendo

Al igual que otras operaciones de ransomware, Akira vulnera una red corporativa y se propaga lateralmente a otros dispositivos. Una vez que los actores de la amenaza obtengan las credenciales de administrador del dominio Windows, desplegarán el ransomware por toda la red.

Antes de que el grupo cifre los archivos, los actores de la amenaza robarán datos corporativos para tener ventaja en sus intentos de extorsión, advirtiendo a las víctimas que serán publicados públicamente si no se paga un rescate. La banda de ransomware exige rescates que van desde 200.000 dólares hasta millones de dólares.

Hasta ahora, Akira ha filtrado los datos de cuatro víctimas en su sitio de filtración de datos, con un tamaño de los datos filtrados que va desde 5,9 GB para una empresa hasta 259 GB para otra.

Por ser un ransomware relativamente nuevo, todavía siguen analizado en busca de debilidades. No se aconseja a las víctimas pagar el rescate hasta que se determine si un descifrador gratuito puede recuperar los archivos de forma gratuita.

Akira Ransomware es una amenaza seria que puede causar la pérdida permanente de datos y el robo de información confidencial. Para evitar ser víctima de este ransomware, se recomienda seguir estas medidas de seguridad:

- Mantener el sistema operativo y las aplicaciones actualizadas con los últimos parches de seguridad.

- Evitar abrir archivos adjuntos o enlaces sospechosos en correos electrónicos no solicitados o mensajes de redes sociales.

- Utilizar un software antivirus confiable y mantenerlo activo y actualizado.

- Realizar copias de seguridad regulares de los datos importantes y almacenarlas en un medio externo o en la nube.

- En caso de infección, no pagar el rescate ni contactar con los ciberdelincuentes, ya que no hay garantía de que cumplan sus promesas. En su lugar, buscar ayuda profesional para eliminar el ransomware y restaurar los archivos cifrados.

Mantenerse actualizado con las novedades de ciberseguridad es una ayuda para prevenir estos ataques. ¡Síganos en redes!

Facebook: Eagle Tech Corp

Instagram: @eagletech_corp

Twitter: @eagletechcorp

LinkedIn: Eagle Tech

YouTube: Eagle Tech Corp