Cl0p Ransomware es una de las familias de ransomware más activas y peligrosas que existen en la actualidad. Se trata de una variante del ransomware CryptoMix, que se cree que se originó en Rusia y que tiene como objetivo a organizaciones de todo el mundo, especialmente en sectores críticos como la banca, la salud o el software.

Cl0p Ransomware comenzó a operar a finales de 2019, pero ganó notoriedad en 2020 cuando realizó ataques de gran envergadura contra empresas como Software AG, Accellion o Morgan Stanley. Estos ataques se caracterizan por exigir rescates millonarios, que superaron los 20 millones de dólares en algunos casos, y por amenazar con filtrar los datos robados si no se pagaba.

¿Cómo funciona Cl0p?

Es un ransomware que utiliza diferentes técnicas para infectar a sus víctimas, como el phishing, la explotación de vulnerabilidades o el uso de otros malware como SDBot o TrickBot.

- Una vez que consigue acceso a un sistema, Cl0p Ransomware desactiva las herramientas de seguridad y cifra los archivos con una extensión .clop. Luego, deja un mensaje de rescate con instrucciones para contactar con los ciberdelincuentes y negociar el pago.

- El monto del rescate, por lo general, se establece en Bitcoin, y los atacantes amenazan con publicar los archivos cifrados o vender los datos en la web oscura si la víctima se niega a pagar.

- El ransomware Cl0p ha evolucionado con el tiempo y se han descubierto nuevas variantes con características adicionales, como el robo de datos confidenciales y la selección de máquinas virtuales.

En 2019, Cl0p se entregó como la carga final de una campaña de phishing asociada al actor motivado financieramente TA505. Los actores de amenazas enviaban correos electrónicos de phishing que conducían a un documento habilitado para macros que soltaba un cargador llamado Get2.

Este cargador puede descargar diferentes herramientas utilizadas por este grupo, como SDBot, FlawedAmmy o FlawedGrace. Después de que los actores de amenazas obtienen el punto de apoyo inicial en el sistema, empiezan a emplear técnicas de reconocimiento, movimiento lateral y exfiltración para preparar el despliegue del ransomware. Se ha observado que SDBot entrega Cl0p como la carga final.

Después de que se ejecute el ransomware, Cl0p añade la extensión .clop a los archivos de la víctima. Han observado diferentes variantes que utilizan varias extensiones, tales como: “.CIIp”, “.Cllp” y “.C_L_O_P”.

También se han observado diferentes versiones de la nota de rescate después del cifrado. Dependiendo de la variante, cualquiera de estos archivos de texto de rescate podría caer: “ClopReadMe.txt”, “README_README.txt”, “Cl0pReadMe.txt” y “READ_ME_!!!.TXT”.

Este ransomware incluye varias características para evitar la detección. Las muestras observadas de Cl0p intentan matar varios procesos y servicios relacionados con las copias de seguridad y las soluciones de seguridad. No se ejecutará si detecta que se está ejecutando en un entorno virtual.

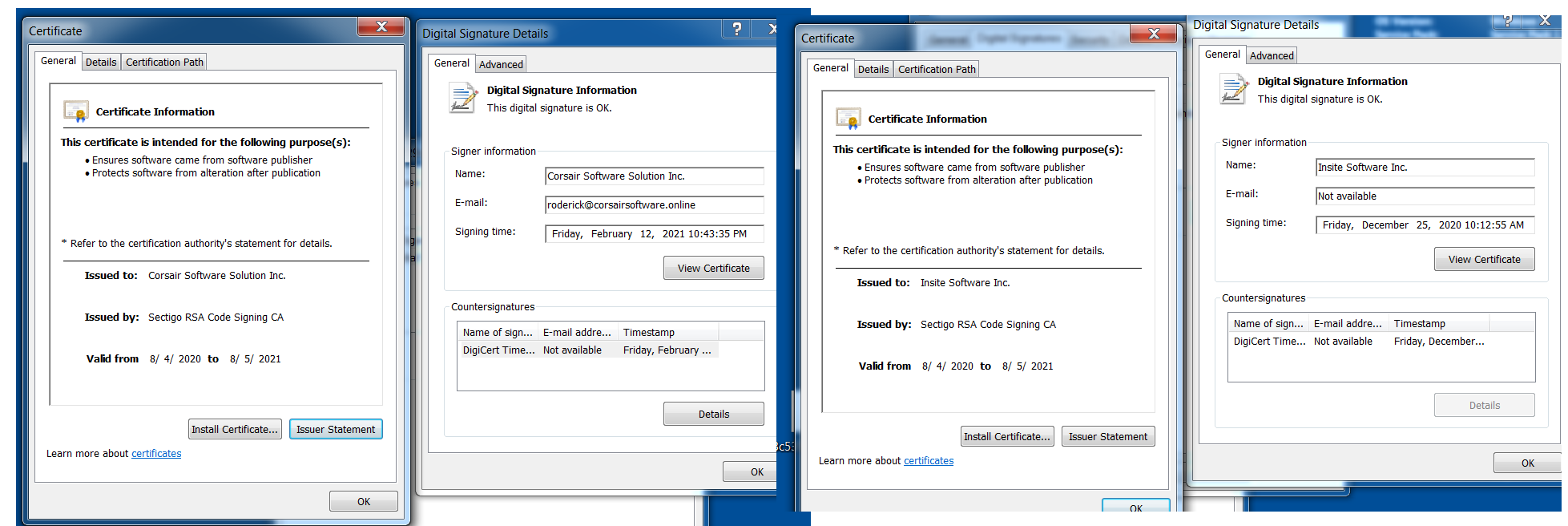

Cl0p también aprovecha la firma de código para evadir la detección. Observamos el uso de dos firmantes durante nuestra investigación.

Actualmente, Cl0p Ransomware sigue siendo una amenaza vigente y peligrosa, a pesar de que en junio de 2021 se detuvo a seis sospechosos en Ucrania que supuestamente formaban parte del grupo responsable. Según los expertos, es probable que los detenidos no fueran los líderes del grupo y que Cl0p Ransomware siga operando con otros afiliados o colaboradores.

Cómo evitar ser víctima del Cl0p Ransomware

Cl0p es una familia de ransomware de alto perfil que ha comprometido industrias a nivel mundial. Las organizaciones deben estar al tanto de SDBot, utilizado por TA505, y de cómo puede conducir al despliegue del ransomware Cl0p. Al igual que muchas otras familias actuales de ransomware, este aloja un sitio de filtración para crear presión adicional y avergonzar a las víctimas para que paguen el rescate.

Este grupo de ransomware es un ejemplo de cómo este método de ataque se ha convertido en una de las ciberamenazas más rentables y dañinas para las organizaciones. Por eso, es importante tomar medidas preventivas para evitar ser víctima de este tipo de ataques, como mantener los sistemas actualizados, realizar copias de seguridad, usar herramientas de protección y concienciar a los usuarios.

Puede conocer más detalles específicos de Cl0p Ransomware en el informe completo de Telekom, y para más novedades de ciberseguridad: CyberWar Magazine. ¡Síganos!

Facebook: Eagle Tech Corp

Instagram: @eagletech_corp

Twitter: @eagletechcorp

LinkedIn: Eagle Tech

YouTube: Eagle Tech Corp